Hangi Belirtiler? Nerede?

Günümüzde kritik ve hassas verileri koruma yükümlülüğü altında bulunan işletmeler her zamankinden daha fazla tehdit altındadırlar. Son zamanlarda çıkan haberlere bakıldığında neredeyse her kurum; bu yeni nesil, süreklilik arzeden ve eskiye göre çok daha yetenekli saldırılara karşı savunmasız durumdadır.

Büyük ve bilişim güvenliği konusunda iyi olduğu bilinen işletmelere yönelik bu saldırıların büyük başarısı, bu işletmelerin geleneksel katmanlı yapıya sahip güvenlik hatlarını yeniden sorgulamasına yol açmıştır. Buna paralel olarak; bir çok işletme, güvenlik tedbirlerini herhangi bir siber saldırıya önlem almak üzere yeniden değerlendirmeye başlamıştır.

Bu noktada karşımıza IoA ve IoC kavramları çıkmaktadır.

- IoA (Indicators of Attack – Saldırı Belirtileri)

- IoC (Indicators of Compromise – Sızma Belirtileri)

IoA ve IoC Arasındaki Temel Farklar

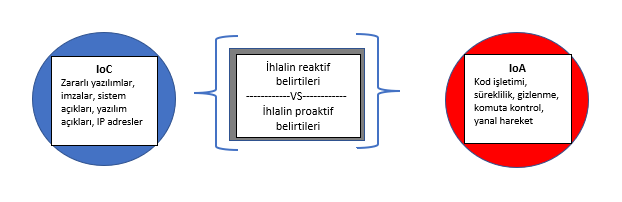

Aşağıdaki şemadan da görülebileceği üzere IoC, yani sızma belirtisi pasif bir yapıya sahiptir. Eğer bir işletme kendi altyapısında bir sızma belirtisi tespit ettiyse neredeyse kesin olarak sistemlere yönelik en azından bir ihlal gerçekleşmiş demektir. Zararlı yazılım, imzalar, sistem açıklarının suistimali ve IP adreslerinin varlığı bir ihlalin tipik kanıtlarıdır.

Buna karşılık IoA, yani saldırı belirtileri proaktif yapıdadır ve henüz süreci devam eden siber saldırıları tanımlamaya yönelik olarak kullanılır. IoA’lar gelmesi muhtemel saldırıya ait uyarıları gözeterek kod işletme, sürekli saldırı, gizlenme, komuta kontrol ve bilgisayar ağı içinde yanal hareketleri temel alır. IoC sadece saldırı ve bağlantılı meydana gelen olayları anlamaya yardım ederken IoA sayesinde saldırganın kimliği ve motivasyonu konusunda da bilgiler elde edilebilir.

IoA ile IoC arasındaki fark, bir suça yönelik delilleri bulmak için ilgili ortama suç işlendikten sonra gitmek ile bir suç oluşmadan önce tespit yapabilmek arasındaki fark gibidir.

Bu noktada aradaki ayrımları bir senaryo üzerinden açıklamak yerinde olacaktır. Bir banka soyulduğunda yetkili kişiler delil toplamak için olay bölgesine giderek tüm kanıtları toplarlar. Örneğin; güvenlik kameraları hırsızın mavi bir panelvan ile geldiğini, kırmızı bir şapka taktığını ve bankanın kasasını açmak için sıvı nitrojen kullandığını gösterebilir. Bu kanıtlar bankanın soyulduğunu gösteren belirtilerdir. Açıkça anlaşılacağı üzere bu görüntüler inceleninceye kadar soygun tamamlanmış olacaktır ve hırsız, yöntemlerini değiştirmediği sürece eldeki bilgilerle takip edilebilir durumdadır. Peki aynı hırsız bir sonraki faaliyetinde kırmızı bir araba kullanır, gri bir şapka takar ve kasaya erişmek için levye kullanırsa ne olur? Görülecek şey bir başka başarılı soygun olacaktır. Çünkü güvenlik ekibi bir önceki soyguna ait güncel olmayan verileri yani IoC’leri baz alarak suçluyu yakalamaya çalışmaktadır.

Fakat, eğer güvenlik görevlileri IoA benzeri bir yaklaşım ile hareket etselerdi sonuç çok daha farklı olabilirdi. Yine aynı senaryo ile gidilirse akıllı bir soyguncunun ilk olarak, soyacağı bankayı incelemekle işe başlayacağı düşünülebilir. Kameraları inceler, zayıf noktaları tespit eder, bankaya girmeden önce soygunun yapılabileceği en uygun zamanı belirler. Soygundan önce güvenlik sistemini devre dışı bırakır, kasaya doğru ilerler ve kasayı açmak için çeşitli tekniklere başvurur. Bu süreçler devam ederken bankayı koruyan ekipler bu ve benzer davranışları tespit edebilirlerse soygun gerçekleşmeden önce hırsızı yakalayabilirler. Böylece IoA bilgileri tanımlanmış ve kullanılmış olur. Kısacası soygun gerçekleşmeden önlenmiş olabilir.

Bilgi sızıntısı yaşanan durumlarda IoC içeriğinde MD5 hash, C2 etki alanı, IP adres, registry kaydı, dosya ismi gibi bilgiler bulunur. Bu bilgiler sürekli değiştiği için IoC yaklaşımına uygun olarak bunlara dayalı bir reaktif yaklaşım, işletmeleri koruma konusunda yetersiz kalmaktadır. Çünkü bu belirtiler bulununcaya kadar verilerin ihlal edilmiş ve çalınmış olma ihtimali çok yüksektir.

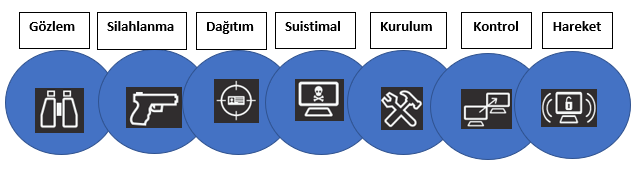

Öte yandan siber dünyada IoA, saldırı sırasında başarılı olunabilmesi için gerekli eylemlerin hangileri olduğunu gösterir. Eğer bir saldırıya ait bütün parçalarına ayrılırsa saldırganların en sevdiği yöntemin hedefli oltalama (phishing) saldırısı olduğu görülebilir.

Başarılı bir oltalama saldırısı, kurbanın bir e-posta içinde bulunan bir dosya ya da bağlantıya tıklaması sonucunda uç cihaza sızılması ile başlatılır. Bir kere sızıntı gerçekleşirse, saldırgan sessiz bir şekilde başka bir işlem başlatarak bellek ya da disk üzerinde saklanır ve cihazın her yeniden açılışında yeniden aktif hale gelebilir. Bir sonraki adımda komuta kontrol yetkisi edinerek yönetici katmanlara sonraki talimatları beklediğini iletir.

IoA’lar, bu adımlarla ilgilenerek saldırının amacını ortaya çıkarır. IoA’lar saldırganların hangi araçları kullandığından ziyade, bu araçlarla neler yapabildiklerine odaklandığı için, saldırı sırasında taktikler değişse de IoA’lar bu gibi eylemlere kolayca adapte olabilir.

İşlem noktaları izlenerek ve belirtiler analiz edilerek bir saldırganın bir bilgisayar ağına nasıl giriş yaptığı tespit edilebilir ve bu girişim önlenebilir. Böylece IoA sayesinde bir saldırı olay anında bir takım araçlar veya IoC’ler kullanılmadan da durdurulabilir. IoC’nin aksine IoA ile bir saldırı, zararlı bir yazılım içermese de tespit edilebilir.

IoA İle Gerçek Zamanlı Kayıt ve Görünürlük

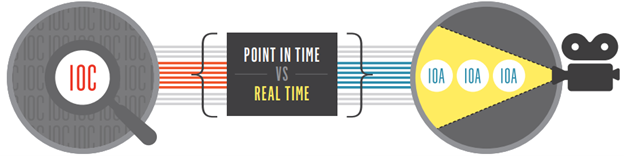

IoA yaklaşımının bir diğer faydası ise bilgisayar ağında gerçek zamanlı olarak ne olduğuna dair bilgilerin toplanabilmesi ve analiz edilebilmesidir. Bir işlem başladığında, onunla bağlantılı davranışların incelenebilmesi, bir güvenlik kamerasını sürekli izlemeye veya bulunulan ortamdan bir uçağın kara kutusuna erişebilmeye benzer.

Bir olayın meydana geldiği anda kaydedilmesi; IoA’nın ortama sızan saldırganların nasıl giriş yaptığı, erişilen dosyalar, kullanılan giriş bilgilerinin neler olduğu, ağda yapılan yayılma hareketleri ve hatta dışarıya aktarılan verinin ne olduğu gibi çok sayıda değerli bilgiyi gösterebilmeyi sağlar.

CrowdStrike istihbarat ekibi, Çin merkezli bir aktörün yapmış olduğu bir saldırıyı aşağıda örneklendirmiştir. Bu örnek, bir saldırının savunma hatlarını nasıl atlattığının altını çizmektedir.

Bu saldırı aşağıdaki adımları içermektedir:

- Belleğe yerleştirilen bir zararlı yazılım (asla disk üzerine bir kod yazmaz)

- Bilinen ve kabul görmüş bir BT aracı (Windows PowerShell komutları)

- İşlem bittikten sonra kayıtları iz bırakmadan silme

Diğer uç nokta çözümlerinin bu saldırı karşısında yürüttükleri mantıklar aşağıda özetlenmiştir.

AntiVirüs: Zararlı yazılım diske yazılmadığı için bir çok antivirüs çözümü herhangi bir bildirim üretmeyecektir. İstek üzerine tarama sadece diske bir dosya yazıldığı veya ilgili dosyaya erişilmeye çalışılınca etkin hale gelir. Ek olarak, çalışan verimliliğini etkilememe adına en proaktif olan işletmeler dahi haftada bir tarama yapmaktadır. Ancak güvenlik ekipleri tam tarama işlemi gerçekleştirirse ve antivirüs üreticisi güncel bir imza eklentisi sağlarsa bellek tarama işlemi gerçekleştirilerek bu şüpheli durum için bir alarm üretilebilir.

AntiVirüs 2.0: Bir dosyanın iyi ya da kötü amaçlı olduğunu belirleyebilmek için makine öğrenmesi (ML – Machine Learning) ve diğer teknikleri kullanan çözümler mevcuttur. PowerShell gibi bir Windows sistem yönetim aracının zararlı bir eylem için kullanılabilen bir platform olduğunun tespit edilebilmesi bu çözümlerle mümkün olamamaktadır. Bu yüzden, bu aracı kullanan bir saldırıya yönelik bir alarm tetiklenmesi mümkün değildir.

Beyaz Listeye Alma: PowerShell.exe bilinen bir BT aracıdır ve bir çok ortamda çalışabilecek şekilde tasarlanmıştır. Beyaz listeye almaktan kaçınmak bir çözüm olabilir.

IoC Tarama Çözümleri: Bu tip bir saldırı sırasında disk üzerine bir dosya yazılmadığı ve işlem bittikten sonra bırakılan izler silindiği için IoC’ler tarafından taranabilecek bir veri bulmak oldukça zor hale gelir. IoC’ler bilinen saldırı ve dosyaları inceleyebildiği için bu tip bir saldırıda tespit edilebilecek bir kalıntı bulunmamaktadır. Dahası, adli takibe en uygun uygulamalar dahi bir saldırının hedefi olan bir cihazda periyodik olarak silme işlemi gerçekleştirir. Bir saldırı, bu silme adımları arasında işlevini yerine getirebilir ve tespit edilemez bir şekilde başarıya ulaşabilir.

Yeni Nesil Koruma: Nasıl?

CrowdStrike, kullanıcıların sadece zararlı yazılımlarla karşılaşmadığını bilmektedir. İşin aslı, günümüzde yapılan saldırıların %62’si zararlı bir yazılım içermeden gerçekleştirilmektedir. Gerçek manada bir yeni nesil uç nokta koruması; bilinen-bilinmeyen, zararlı yazılım içeren-içermeyen tüm saldırı tiplerine karşı kapsamlı bir IoA analizi ile klasik IoC tabanlı uç nokta koruması entegre edilerek yapılır. Bulut mimarisiyle gerçek zamanlı olarak çalışan IoA teknolojisi, klasik derinlemesine savunma teknolojilerinin göremediği saldırıları içeriksel ve davranışsal analiz ekleyerek tespit eder.

Bu yenilikçi yaklaşım; bir işletmede bulunan güvenlik ekiplerinin, saldırganların kullandığı taktik, teknik ve adımları hızlıca tanımlayabilmesine olanak sağlar. Bu sayede saldırganın kim veya ne olduğu, neye ve niçin erişmek istedikleri kolayca tanımlanabilir.