Peplink, Linux üzerinde koşmaktadır. Dolayısı ile Peplink üzerindeki Firewall özelliği, kendini kanıtlamış ve testlerden geçmiş IPTables ‘dır.

Stateful Inspection Firewall

Peplink Firewall özelliklerine kısaca bakalım,

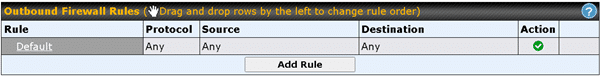

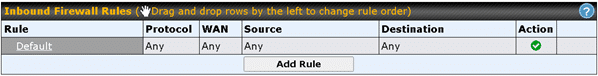

Firewall kuralları 4 ana başlık altında tanımlanıyor.

Outbound Firewall Rules: LAN bölgesinden başlatılıp WAN bacaklarından çıkan trafik bu başlık altındaki kurallarda filtrelenir.

Inbound Firewall Rules: WAN bölgesinden ( Internet ) başlatılıp LAN tarafına geçen trafik bu kurallarda filtrelenir.

Inbound Kurallar ne zaman uygulanır?

– Peplink Router modda iken Port forwarding, Static NAT yapılan trafiğe uygulanır.

– Peplink Drop-in modda ( Inline Bridge) iken WAN arayüzüne gelip LAN tarafına geçn trafiği uygulanır.

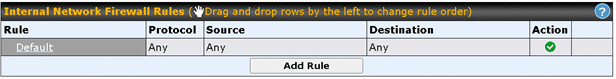

Internal Network Firewall Rules: Aşağıdaki ağlar arasında oluşan tüm IP oturumları bu kurallarla filtrelenir.

– LAN ve VLAN’lar arası ( Inter-VLAN ) trafik.

– SD-WAN tünelleri arasında veya SD-wAN tünelleri ile LAN arasındaki trafikler.

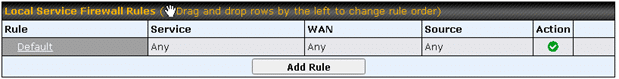

Local Service Firewall Rules: Peplink SD-WAN gateway ünitesinin kendi başlattığı servisler ile ilgili firewall kuralları bu başlık altında tanımlanır. Örneğin, SNMP, NTP, SD-WAN controller’a erişim vs.

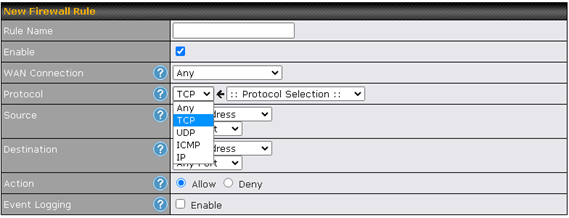

Bir Firewall Kuralı Eklemek;

Bir Inbound Firewall kuralı eklerken, İsteğin hangi WAN arayüzüne geldiğini seçebilirsiniz. Yani Internet’den bir erişim isteği WAN arayüzlerine gelip destinatination NAT ile iç ağa giderken WAN1’den izinli ama WAN2’den izinli olmayabilir.

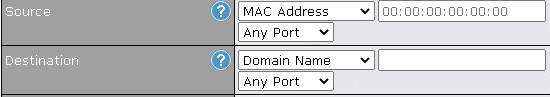

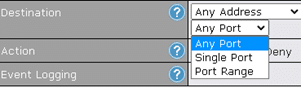

Protocol seçeneği TCP, UDP, ICMP ve IP seçildiğinde ESP gibi tercih edilebilir.

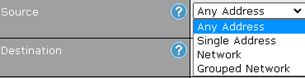

source ve destination IP erişimleri IP subnet, Tek IP adres veya IP veya Subnetlerin dahil olduğu Grouplar olarak tanımlanabilir.

Source olarak MAC adres seçilebilir ve Layer2 seviyesinde filtreleme yapılabilir.

Destination olarak Domain seçilebilir ve FQDN bazlı filtreleme yapılabilir.

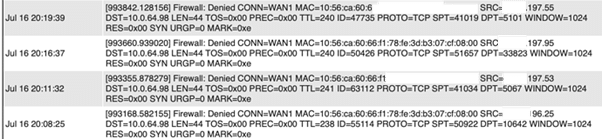

Üretilen Firewall logları aşağıdaki gibi ve bir syslog sunucuya basılabilir.

Intrusion Detection and DoS Preventation

Çoğumuz SD-WAN dünyasının 4G/5G yıldızı Peplink’in IDS ( Intrusion Detection) özelliği olduğunu biliyoruz. Ancak Peplink SD-WAN Router, bu tür trafiği bloklamak için ne zaman tetiklenir?

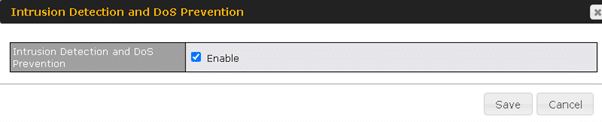

IDS’i devreye almak sadece bir click

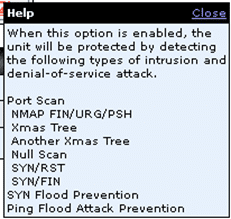

Yukarıdaki resimde görüldüğü gibi, Intrusion Detection and DoS Prevention ayarlarının sağındaki YARDIM ikonuna tıkladığınızda, Peplink’in hangi tipteki saldırıları tespit ettiğini ve engelleyebildiğini görebilirsiniz.

- NMAP FIN/URG/PSH

- Xmas Tree

- Another Xmas Tree

- Null Scan

- SYN/RST

- SYN/FIN

- SYN Flood Prevention

- Ping Flood Attack Prevention

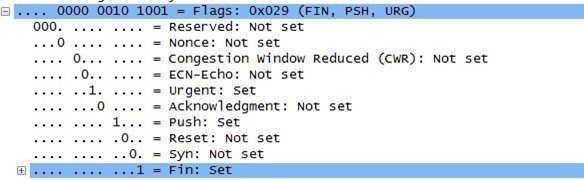

NMAP FIN/URG/PSH, Xmas Tree ve Another Xmas Tree : Port taraması yaparken, hedefe gönderilen TCP header’ında FIN, URG, PSH, 1 olarak set edilir. Dönen yanıt TCP RST+ACK şeklindeyse portun kapalı olduğunu anlarız. Eğer yanıt dönmezse port açıktır veya firewall tarafından filtrelenmiştir. RFC 793’e göre port kapalı ise, hedef RST yanıtını döner. Böylece saldırgan hangi portların kapalı olduğunu tespit edecek ve bu sonuçtan da açık portları bulabilecektir.

nmap tool ile “nmap -sX -v 192.168.15.1” komutu ile Xmas Tree taraması yapabilirsiniz.

SYN/RST Scan:

TCP header’ındaki SYN ve RST flaglarının set edilerek yapıldığı atak şeklidir. Bu şekilde gelen bir paket normal bir TCP davranışı değildir. Ve bloklanır.

SYN/FIN Scan:

TCP header’ındaki SYN ve flaglarının set edilerek yapıldığı atak şeklidir. Bu şekilde gelen bir paket normal bir TCP davranışı değildir. Ve bloklanır. Normal de SYN bir TCP oturumu başlatmak için, FIN ise oturumu sonlandırmak için kullanılır.

Örneğin sadece FIN bayrağı set edilen bir paket gelirse paket firewall’dan içeri geçebilir. Bu durumda hedef Sunucuda port kapalı ise RST ile yanıt verecektir. Port açık ise bir yanıt dönmeyecek ve paketi gözardı (ignore) edecektir.

Null Scan:

Null Scan tipi taramada, hiç bir TCP flag’ı set edilmez. Karşılığında hedef ( Kurban ) TCP RST dönerse portun kapalı olduğunu , hiçbirşey dönmezse portun açık olduğunu veya Firewall tarafından filtrelendiğini anlarız.

Null scan için nmap komutu: “nmap -sN -v 192.168.15.1”

SYN Flood Preventation: Bir IP adresinden yüksek volümlü TCP SYN paketleri alınıyorsa, SYN flood atak yapılıyor demektir. Bu durumda Saldıran IP adresi bloklanır ve bu durum SYN flood durana kadar devam eder. TCP, connection-oriented protokoldür ve ilk etapta kaynak ve hedef ile Three-way handshake ile bir TCP oturumu kurulur. Bu prosesde ilk paket Cleint’dan Server’a gönderilen TCP SYN paketidir. Client, fake IP adreslerinden yoğun bir SYN gönderdiğinde Server tarafında açık olan portlar yanıt olarak SYN+ACK gönderecek ve Client’dan ACK gelmesini bekleyecektir. Ama Godo’yu beklerken misali o ACK gelmeyecektir. Ve half-open oturumlar Server’ın kaynaklarını tükettiğinde DdoS saldırısı amacına ulaşacaktır.

Ping Flood Attack Preventation: Bir IP adresinden yüksek volümlü bir ping ( ICMP Echo ) paketleri alınıyorsa, ping flood atak yapılıyor demektir. Bu durumda Saldıran IP adresi ping flood durana kadar bloklanır.

- NMAP FIN/URG/PSH

- Xmas Tree

- Another Xmas Tree

- Null Scan

- SYN/RST

- SYN/FIN

- SYN Flood Prevention

- Ping Flood Attack Prevention

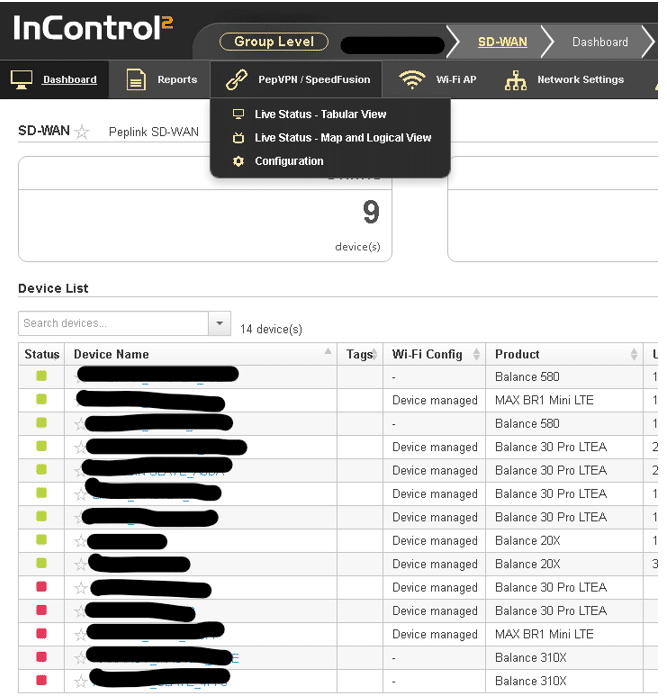

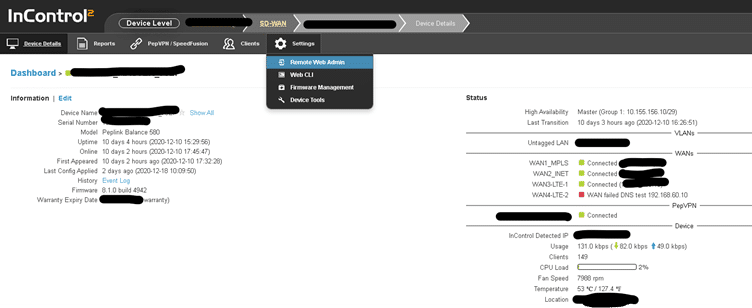

Peplink SD-WAN Gateway’i Güvenli Yönetmek

Peplink’de WAN bacaklarından Router’a erişim kapatabilirsiniz. Bırakın Peplink SD-WAN gateway’lerinizi Incontrol2 SD-WAN Controller yönetsin.

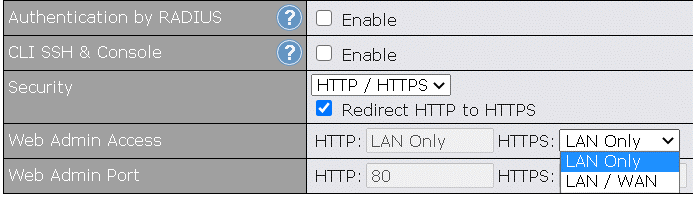

Aşağıda görüldüğü gibi Webadmin ve CLI servislerinin WAN bacaklarında çalışması kapalı. Normalde de kapalı geliyor.

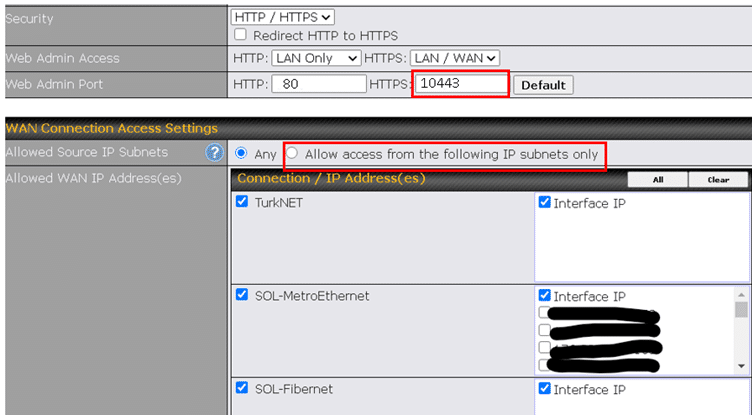

Dilerseniz, WAN arabiriminden erişimi, ihtiyacınız olduğunda geçici olarak açabilirsiniz. Veya “Allow access from the following IP subnets only” ile sadece belirlediğiniz IP adresleri cihaza erişebilir. Incontrol2 kolaylığı varken sürekli açık bırakmanızı önermeyiz.

Ardından cihazımzın seri numarasını kendi Incontrol2 hesabımıza eklediğimzide, kolyca onboarding işlemi yapılıyor. Ve Cihazımız onlinde olduktan sonra uzaktan Remote Webadmin ile yönetebiliyoruz. Veya VPN, Firewall, Outbound Policy gibi servislerimizi merkezi olarak da aktif edip konfigüre edebiliyoruz