The Lightweight Directory Access Protocol (LDAP) AD üzerindeki istemcilerin sunucular üzerinden veri çekip, sorgu atarken kullandıkları bir protokoldür. İstemciler ve uygulamalar LDAP bağlantılarını kullanarak Active Directory üzerinde kimlik doğrulaması yapar ve talep ettikleri verilere erişirler.

Aşağıdakiler de dahil olmak üzere farklı LDAP bağlantı türleri vardır;

- Basit LDAP Bağlantısı: Kimlik bilgileri açık metin olarak, güvensiz şekilde iletilir.

- Unsigned SASL: “Unsigned Simple Authentication and Security” Layer açılımına sahip olan ve imza gerektirmeyen güvenlik katmanına sahiptir.

- Signed SASL: İmza gerektirir ve güvenlidir.

- LDAP Over SSL: Şifrelenmiş ve güvenli bir LDAP bağlantısıdır.

Domain Controller cihazlar güvende değildir çünkü LDAP istemcilerinin kendileri ile basit ve imza – şifre gerektirmeyen LDAP bağları ile iletişim kurmasına izin verirler.

Basit LDAP bağları sebebiyle; Domain üzerinde ayrıcaklıklı yetkilere sahip olan yönetici hesapların bilgilerinin ağ üzerinde açık metin olarak dolaşmasına izin verilirken imzasız LDAP bağlantıları sebebiyle Domain Controller makineler ve istemciler arasındaki veri paketlerin yakalanmasına, paketlerin değiştirilmesi ve tekrar yönlendirilmesine davetiye çıkarılabiliyor.

Güvenli Olmayan LDAP Bağlantılarını Nasıl Yakalarız?

Bu güvenlik açığını azaltmanın ilk adımı; daha önceden etkilenip etkilenilmediğini araştırmaktır. Bu bağlamda EventViewer üzerinde 2887 olay numarası ile geçmişe yönelik filtreleme gerçekleştirilebilir. 2887 ID’li event kaydı 24 saatte 1 defa iletilir ve Domain Controller cihazlara imzasız veya açık metin olarak LDAP bağlantısı sağlanıp sağlanmadığı noktasında ipuçu sağlar. Sıfırdan büyük herhangi bir sayı DC’nizin güvenli olmayan bir LDAP bağlantısına izin verdiğini gösterir.

Akabinde 2889 ID’li event kayıtları incelenerek güvensiz LDAP bağlantısı kuran makine ve uygulamalar algılanabilir. İstemci bilgisayarlar tarafından imzasız veya açık metin LDAP bağlantısı kurulmaya çalışıldığında Doman Controller üzerinde 2889 Event ID ile log’lar tutulur. Bu log’lar üzerinden güvensiz LDAP bağlantısı yapan makinenin adı ve oturumu açık bulunan kullanıcı bilgilerine ulaşılabilir.

Bu log varsayılan olarak açık gelmeyecektir, ilgili kayıtları tutması için bu kaynaktan faydalanabilirsiniz; Enforcing LDAP signing and LDAP channel binding (makes LDAPS more secure).

ADAudit Plus ile Tespiti Nasıl Kolaylaştırabiliriz?

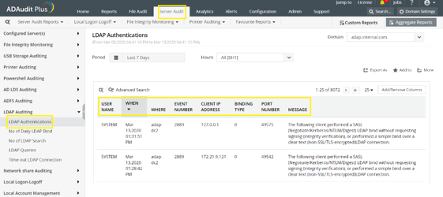

Kaydedilen 2887 ve 2889 olaylarını ayıklamak ve ayrıştırmak için PowerShell komutlarını kullanmak uzmanlık ve zaman gerektirir. ADAudit Plus ise tanımlanın tüm Domain Controller makineler üzerinde bu log’ları toplar ve sizler için anlamlı hale getiren raporlar üretir. Rapordaki sütunlar arasında IP adresi, port bilgisi, kullanıcı adı ve LDAP bağlantı türü gibi bilgiler de yer alıyor olacaktır.

Bundan ötesi; güvenli olmayan bir bağlantı türü ile kimlik doğrulama girişimi olduğunda ADAudit Plus sizleri SMS ve Mail üzerinden bilgilendirebilir.

“DC’lerinizin güvenli olmayan bağlantılara izin verip vermediğini belirlemek ve bu sebeple savunmasız durumda olan makine ve uygulamaları belirlemek yalnızca bir tık uzağınızda.”

ManageEngine Demo talepleriniz için lütfen tıklayınız.